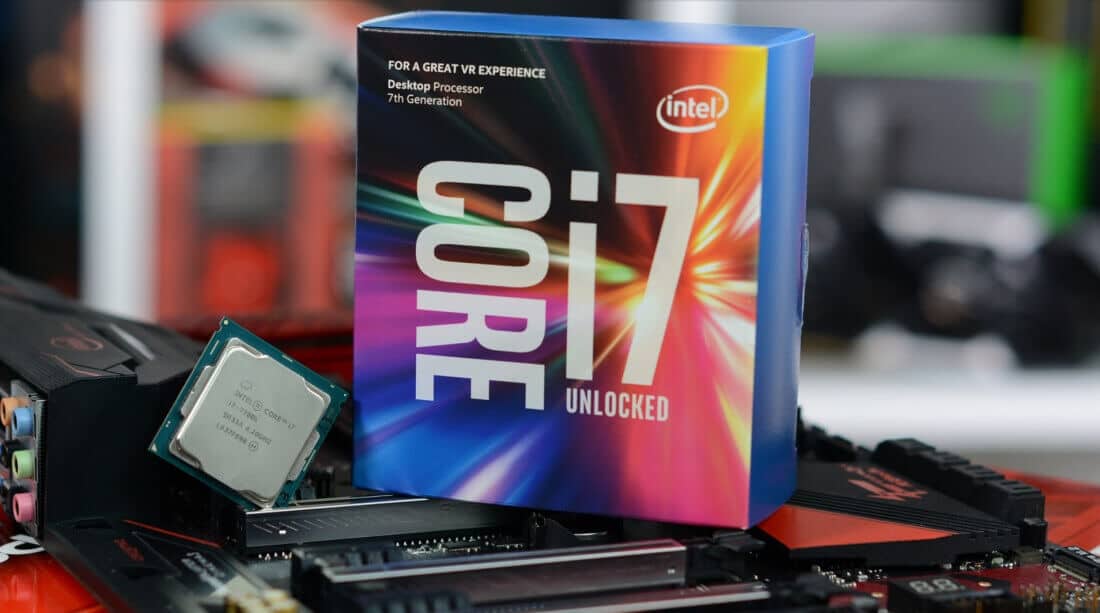

Casi todos los procesadores Intel fabricados en la última década contienen una falla de seguridad importante que podría ser aprovechada en ataques severos. Si eso no es lo suficientemente malo, parchear el problema podría afectar al rendimiento de una CPU hasta en un 35 por ciento.

La máquina que funciona con procesadores Intel parcheados, funcionará más lentamente.

Los detalles exactos de la vulnerabilidad de estos procesadores Intel se han sometido a un estudio para dar a Intel tiempo para trabajar en una solución. Según The Register, la falla podría permitir a los programas de usuario normales ver parte del contenido de las áreas de memoria del núcleo protegidas, lo que significa que cualquier programa malicioso podría ser capaz de leer información como contraseñas, claves de acceso, archivos almacenados en caché desde el disco y más.

«Imagine un JavaScript que se ejecuta en un navegador, o un software malicioso que se ejecuta en un servidor en una nube pública compartida, capaz de olfatear datos protegidos del núcleo sensible «, escribió The Register.

Dado que el problema de los procesadores Intel se encuentra dentro del hardware Intel x86-64, no se puede solucionar con una actualización de microcódigo; en su lugar, se requiere un arreglo a nivel de los Sistemas Operativos afectados, que incluye Windows, Linux y MacOS.

La solución inmediata se presenta en forma de un aislamiento de la tabla de páginas del núcleo (PTI), que separa la memoria del núcleo de los procesos del usuario. Pero esta solución aumenta la sobrecarga del núcleo, haciendo que el sistema se ralentice entre un 5 y un 30 por ciento,»dependiendo de la tarea y el modelo del procesador».

Estos parches KPTI[Kernel Page Table Isolation] mueven el kernel a un espacio de direcciones completamente separado del proceso en ejecución. Claramente hay una falla en el silicio de Intel que permite que las protecciones de acceso al kernel se pasen por alto de alguna manera.

La desventaja de esta separación es que es relativamente costoso, en cuanto al tiempo, cambiar entre dos espacios de dirección separados para cada llamada del sistema y para cada interrupción del hardware. Estos conmutadores de contexto no suceden instantáneamente, y obligan al procesador a volcar los datos almacenados en caché y recargar la información de la memoria. Esto aumenta la sobrecarga del núcleo y ralentiza el ordenador.

Parece que las empresas que utilizan entornos virtualizados son los objetivos más importantes para aquellos que buscan explotar la vulnerabilidad. Hay indicios de que el ataque impacta en los entornos de virtualización más comunes, como Amazon EC2 y Google Compute Engine . Pero ahora Microsoft, Amazon y Google están trabajando en arreglos que se implementarán durante la próxima semana.

Para los usuarios cotidianos, es posible que los parches no tengan mucho impacto en el uso diario y en las velocidades de su PC, demás, las futuras correcciones deberían tener menos efecto sobre el rendimiento.

El rival de Intel, AMD, ya ha utilizado la vulnerabilidad como una forma de promocionar sus procesadores, que dice que no se ven afectados debido a sus protecciones de seguridad adicionales.

Los procesadores AMD no están sujetos a los tipos de ataques contra los que protege la función de aislamiento de la tabla de páginas del núcleo «, escribió Thomas Lendacky, miembro del grupo Linux OS de AMD. La microarquitectura AMD no permite referencias de memoria, incluyendo referencias especulativas, que accedan a datos de mayor nivel. Cuando se ejecutan en un modo de menor nivel, es cuando ese acceso resulta en un fallo de página «.