La laguna legal encontrada en Bluetooth permite a los ciberdelincuentes interceptar y descifrar y/o falsificar e inyectar mensajes de dispositivos. Aquí está todo lo que necesitas saber sobre la vulnerabilidad de Bluetooth.

Una nueva vulnerabilidad que se encuentra en el Bluetooth comúnmente disponible ha puesto en riesgo a millones de dispositivos. La vulnerabilidad permite a un cibercriminal interceptar y monitorear los datos intercambiados desde un dispositivo cercano. Esta laguna afecta a los dispositivos de Broadcom, Qualcomm, Intel y Apple, entre otros. Muchos teléfonos Android también pueden estar en riesgo.

Bluetooth SIG, el regulador oficial de la tecnología inalámbrica Bluetooth, publicó a principios de esta semana un informe detallado sobre la vulnerabilidad de dos características de Bluetooth: Secure Simple Pairing y LE Secure Connections.

Vulnerabilidad de bluetooth

«Los investigadores identificaron que la especificación Bluetooth recomienda, pero no requiere, que un dispositivo que soporte las características de Emparejamiento Simple Seguro o Conexiones Seguras LE valide la clave pública recibida por el aire cuando se empareja con un nuevo dispositivo. Es posible que algunos proveedores hayan desarrollado productos Bluetooth que admitan estas funciones pero que no realicen la validación de clave pública durante el procedimiento de emparejamiento. En tales casos, las conexiones entre esos dispositivos podrían ser vulnerables a un ataque de «hombre en el medio» que permitiría monitorear o manipular el tráfico», dijo Bluetooth SIG en su sitio web.

«Para que un ataque tenga éxito, un dispositivo atacante tendría que estar dentro del alcance inalámbrico de dos dispositivos Bluetooth vulnerables que estaban pasando por un procedimiento de emparejamiento. El dispositivo atacante tendría que interceptar el intercambio de claves públicas bloqueando cada transmisión, enviando un acuse de recibo al dispositivo de envío e inyectando el paquete malicioso al dispositivo receptor en un plazo de tiempo muy breve. Si sólo un dispositivo tuviera la vulnerabilidad, el ataque no tendría éxito».

Cómo funciona la vulnerabilidad del bluetooth

Según el CERT, un ciberdelincuente dentro del alcance del dispositivo afectado puede ser capaz de aprovechar la posición de «red de hombre en el medio» para encontrar usuarios de «claves criptográficas» por el dispositivo. El criminal puede entonces acceder al monitor y modificar el contenido del dispositivo.

«Bluetooth utiliza un mecanismo de emparejamiento de dispositivos basado en el intercambio de claves Diffie-Hellman (ECDH) de curva elíptica para permitir la comunicación cifrada entre dispositivos. El par de claves ECDH consta de una clave privada y otra pública, y las claves públicas se intercambian para producir una clave de emparejamiento compartida. Los dispositivos también deben estar de acuerdo con los parámetros de la curva elíptica utilizada. Trabajos anteriores sobre el «Invalid Curve Attack» demostraron que los parámetros ECDH no siempre son validados antes de ser utilizados en el cálculo de la clave compartida resultante, lo que reduce el esfuerzo del atacante por obtener la clave privada del dispositivo atacado si la implementación no valida todos los parámetros antes de calcular la clave compartida», dijo CERT en su sitio web.

«En algunas implementaciones, los parámetros de la curva elíptica no están todos validados por la implementación del algoritmo criptográfico, lo que puede permitir que un atacante remoto dentro del rango inalámbrico inyecte una clave pública inválida para determinar la clave de sesión con alta probabilidad. Tal atacante puede entonces interceptar pasivamente y descifrar todos los mensajes del dispositivo, y/o falsificar e inyectar mensajes maliciosos.»

La razón por la que estos ataques funcionan es porque, para comunicarse, el emparejamiento necesita ser hecho para la comunicación entre ambos dispositivos, entonces ellos acuerdan un cierto parámetro. Después de que ellos producen sus llaves y mientras hacen una conexión los dispositivos Bluetooth no validan los parámetros correcta o suficientemente, explica Rahul Tyagi, Co-Fundador y VP, Lucideus.

«Para que un hacker pueda piratear u olfatear la conexión o red bluetooth, el dispositivo bluetooth del hacker a través del cual se llevaría a cabo el ataque debe estar al alcance de ambos dispositivos bluetooth de la víctima. El dispositivo bluetooth del hacker también debe interceptar los intercambios de claves entre los dispositivos bluetooth de la víctima y eso sólo puede hacerse bloqueando la transmisión, enviando un paquete de acuse de recibo al dispositivo emisor e inyectando un paquete malicioso al dispositivo receptor. Esto debe hacerse dentro de un cierto período de tiempo. Ambos dispositivos deben ser vulnerables para que este ataque funcione», agregó.

Quién se ve afectado

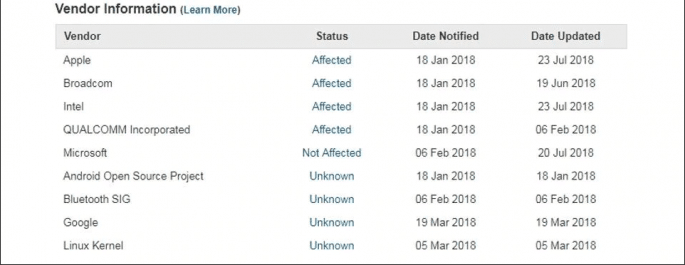

Según la lista CERT, los dispositivos de Apple, Intel y Qualcomm se han visto afectados por la vulnerabilidad Bluetooth. Cabe señalar que Apple e Intel ya han lanzado actualizaciones de firmware y software para solucionar la vulnerabilidad. No se sabe si Google, Android Open Source Project (AOSP) y Linux también se han visto afectados. Microsoft no es parte de la lista.

Qué hacer

Si utiliza un dispositivo de Qualcomm o Apple, debe instalar inmediatamente la última actualización de firmware o software.

«Aunque no hay informes masivos confirmados de que la vulnerabilidad Bluetooth recientemente descubierta se esté explotando a escala, esta vulnerabilidad podría aprovecharse de forma silenciosa si los consumidores no utilizan la versión parcheada con el paso del tiempo. Como Bluetooth es un framework de uso global, es un objetivo muy atractivo para los hackers y su escala y difusión aumenta su vulnerabilidad», dijo Farrhad Acidwalla, fundador de CYBERNETIV, una empresa centrada en la seguridad de la empresa.

«Desde el punto de vista de la seguridad de un usuario final afectado, no hay mucho que uno pueda hacer excepto asegurarse de que está en la última actualización de software de su fabricante o, alternativamente, desactivar Bluetooth si su dispositivo es susceptible y no ha recibido una actualización», agregó.

Rahul recomienda que los usuarios mantengan desactivado el Bluetooth si no lo están utilizando. «Al hacer esto el usuario puede evitar el emparejamiento no deseado o las conexiones, también cuando Bluetooth se deja en los paquetes Bluetooth se emiten que contiene detalles de hardware Bluetooth que hacen más fácil de rastrear a la víctima por lo que mediante la desactivación de Bluetooth de los usuarios pueden evitar ser rastreados o pirateados. Y deben asegurarse de estar actualizados con las últimas actualizaciones de seguridad publicadas por el fabricante», dijo.

Para terminar…

¿Tienes alguna duda?, ¿quieres sugerirnos que hagamos algún tutorial?, ¡no te cortes!, nos encanta saber lo que opinas. Ponte en contacto con nosotros.Para finalizar quiero agradecerte tu visita y animarte a que uses la caja de comentarios. Ya sea en este mismo artículo o bien en la red social Google+. Sin más me despido y te deseo un feliz día.

¡Nos seguimos viendo en Planetared! Un saludo.