El nuevo método de inyección de código evita la detección de malware en todas las versiones de Windows. El software gemelo malvado se esconde dentro de otros programas.

Presentado en Black Hat Europe, los investigadores de seguridad Eugene Kogan y Tal Liberman han detallado una nueva técnica de inyección de código sin archivos. Denominado Process Doppelgänging, el software antivirus comúnmente disponible no puede detectar procesos que han sido modificados para incluir código malicioso.

El proceso es muy similar a una técnica llamada Proceso de Hueco, pero las compañías de software ya pueden detectar y mitigar los riesgos del método de ataque anterior. El vaciado del proceso ocurre cuando la memoria de un programa legítimo se modifica y se reemplaza por datos inyectados por el usuario, lo que hace que el proceso original parezca funcionar normalmente mientras se ejecuta un código potencialmente dañino.

Nuevo método de inyección de código

A diferencia de la técnica de vaciado obsoleto, Process Doppelgänging aprovecha la forma en que Windows carga los procesos en la memoria. El mecanismo que carga programas fue originalmente diseñado para Windows XP y ha cambiado poco desde entonces. Para intentar el exploit, un ejecutable normal se entrega a la transacción NTFS y luego se sobrescribe con un archivo malicioso. La transacción NTFS es una ubicación de espacio aislado que devuelve solo un resultado de éxito o error que impide operaciones parciales. Se modifica una parte de la memoria en el archivo de destino. Después de la modificación, la transacción NTFS falla intencionalmente para que el archivo original parezca no modificado. Finalmente, el cargador de procesos de Windows se utiliza para invocar la sección modificada de la memoria que nunca se eliminó.

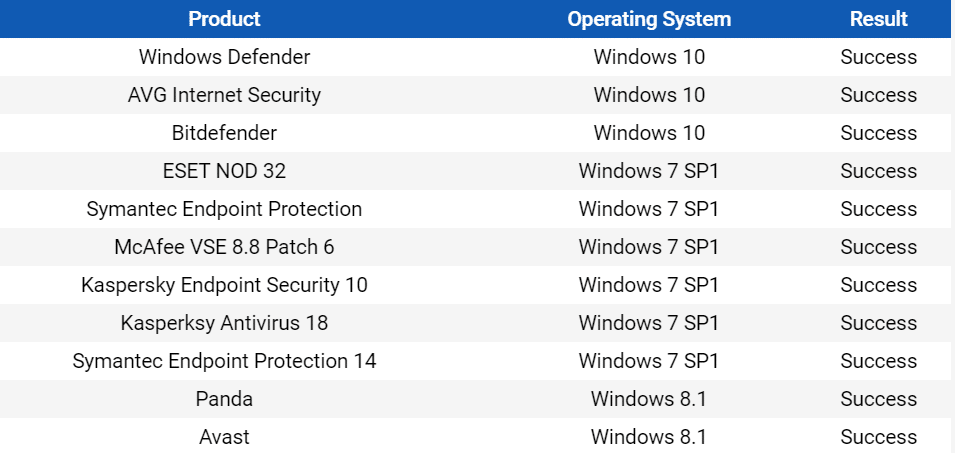

La siguiente tabla muestra el software antivirus probado por los investigadores que no puede bloquear el exploit descubierto.

Debe tenerse en cuenta que Windows 10 Fall Creators Update apareció originalmente para arreglar el problema ya que el dúo que presentó no pudo realizar el exploit en la última versión. Al intentar la hazaña, se produce un error de parada conocido como la pantalla azul de la muerte. No es un efecto deseable, pero mejor que terminar con una máquina infectada.

Sin embargo, las actualizaciones posteriores aparentemente permitieron que el exploit funcionara de nuevo incluso en los últimos parches de Windows 10. Debido a la naturaleza de la explotación, Microsoft tendrá su trabajo reducido para actualizar una característica central que ayuda a preservar la compatibilidad del software. Los vendedores de antivirus deberían poder publicar actualizaciones para detectar y prevenir Process Doppelgänging en las próximas semanas.

Esperemos que éste método de inyección de código sea detenido a tiempo.